… i ‘cybercriminali’ sono sempre in agguato …

… e anche loro contribuiscono a rallentare i nostri computer!

Ma chi sono i cybercriminali? Sono i pirati della Rete, gli hackers ultra-esperti e preparati che ogni giorno escogitano nuovi modi per attentare alla sicurezza dei nostri pc, sono … la Banda Bassotti del Terzo Millennio ai quali nemmeno il più abile dei commissari Basettoni riesce a tener testa. Già! Il problema è talmente grosso che bisognerebbe cercare di affrontarlo con il sorriso sulle labbra piuttosto che con le mani fra barba, baffi, basette e capelli … mica facile!

Basta pensare che nel 1998 i danni dei cybercriminali si stimavano nell’ordine di circa 400 codici maligni diffusi in un mese … oggi la stima ne annovera circa 1000 al giorno.

Che fare? Come tutelarsi? Come ci si accorge di essere stati colpiti e affondati da questi criminali informatici come una pedina della battaglia navale?

Tanto per cominciare muniamoci di pendrive da 1 o 2 Giga e salviamo sempre tutto ciò che sul nostro computer vi è di caro e prezioso. Sempre! Alla fine di ogni giornata. Poi con calma (ma non troppa perché può anche accadere che le chiavette riposte in tasca in compagnia di cellulari, chiavi di casa e quanto di elettronico si possegga … si smagnetizzino e perdano i dati) si potranno trasferire definitivamente tutti i file salvati su un cd che verrà titolato, datato e archiviato with care.

Tanto per cominciare muniamoci di pendrive da 1 o 2 Giga e salviamo sempre tutto ciò che sul nostro computer vi è di caro e prezioso. Sempre! Alla fine di ogni giornata. Poi con calma (ma non troppa perché può anche accadere che le chiavette riposte in tasca in compagnia di cellulari, chiavi di casa e quanto di elettronico si possegga … si smagnetizzino e perdano i dati) si potranno trasferire definitivamente tutti i file salvati su un cd che verrà titolato, datato e archiviato with care.

Esistono pure programmi che permettono di fare un salvataggio completo – back-up – di tutto l’hard disk, ma questa è un’operazione che conviene fare saltuariamente e non tutti i giorni vista la durata del processo … senza dimenticare che anche i programmi utili per il salvataggio completo dei dati sono accessibili tramite download da Internet. E qui casca l’asino!

Quindi facciamo un passo indietro e andiamo a vedere da quali ‘porte aperte’ entrano i cybercriminali.

Navigazione in Internet

Mai entrati in Siti di prenotazioni on line? Quasi certamente! La vita di oggi è talmente frenetica che, a meno di non avere il dono dell’ubiquità, bisogna cercare di ottimizzare tempi ed energie al meglio. Ecco … questi, purtroppo, vengono annoverati tra i Siti più presi di mira dal cybercrime. Ma non soltanto questi, per carità! Solitamente accade che nelle pagine più frequentate di alcuni Siti vengano inseriti dei codici maligni dopodiché, con una tecnica chiamata Splog, i cybercriminali riescono a far salire i Siti infettati in pole position nei principali motori di ricerca: è sufficiente accedere alle pagine di questi senza aver fatto preventivamente un aggiornamento con il proprio antivirus che ci si può buscare un Bot … né più né meno come ci si può buscare il raffreddore su un autobus strapieno.

I Bot (per niente simili a quelli che vengono proposti in Banca) sono programmi capaci di eseguire una determinata azione in maniera autonoma in seguito alla ricezione di un comando. Se colpito da un Bot, il nostro computer diventa come un robot che esegue qualsiasi azione pilotato a distanza dai cybercriminali.

I Bot (per niente simili a quelli che vengono proposti in Banca) sono programmi capaci di eseguire una determinata azione in maniera autonoma in seguito alla ricezione di un comando. Se colpito da un Bot, il nostro computer diventa come un robot che esegue qualsiasi azione pilotato a distanza dai cybercriminali.

Navigando ci si può imbattere pure negli Spyware, programmi spia che l’internauta installa inconsapevolmente facendo il download di programmi gratuiti. Emulando il mitico James Bond, spiano tutte le nostre attività in internet fornendo informazioni sulle nostre abitudini di navigazione a chi le userà per scopi commerciali (cambiando lo sfondo di Windows con una pubblicità o aggiungendo sul desktop collegamenti a Siti da pubblicizzare).

Nella categoria degli Spyware rientrano gli ‘Adware’ ma anche i più temibili ‘Hijacker’: i primi, il cui nome è la contrazione dell’inglese Advertising-supported software, si limitano a cambiare lo sfondo di Windows con un messaggio pubblicitario, visualizzare pop-up non graditi e aggiungere sul desktop collegamenti a Siti da pubblicizzare; i secondi arrivano ad aggiungere barre degli strumenti indesiderate e a cambiare la configurazione della pagina iniziale del programma di navigazione sino ad un ‘punto di non ritorno’ in quanto le modifiche avvengono automaticamente.

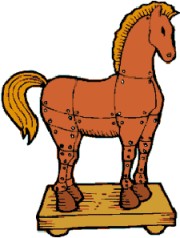

Leggendo le email

La nostra casella di posta è strapiena … siamo diventati vittime dello spam (la ‘posta spazzatura’). Ormai diventa difficile discernere tra messaggi ‘puri’ e ‘messaggi impuri’: può arrivare una mail dalla nostra Banca online che ci chiede di modificare alcuni dati sul nostro conto o Siti commerciali che ci invitano a collegarci ad essi per visionare prodotti e iniziative … non tutti questi sono messaggi affidabili. E’ stato rilevato che circa 1 spam su 200 costituisce un attacco alla nostra sicurezza: insieme al fasullo invito a collegarci ad un Sito in particolare ci vengono rifilate minacce come i ben noti Trojan. A proposito … sapete perché si chiamano Trojan? Dal latino ‘Timeo Danaos et dona ferentes’ ovvero ‘Temo i Greci e i doni che portano’ con riferimento al famoso Cavallo di Troia che nascondeva al suo interno un inganno.

Il Trojan è un tipo di malware (contrazione inglese delle parole malicious e software), un software malvagio creato apposta per danneggiare il computer su cui viene installato. Si presenta come un software apparentemente utile e affidabile tanto che siamo noi stessi ad installarlo sui nostri computer ma … come il Cavallo di Troia … nasconde al suo interno un codice maligno.

Il Trojan è un tipo di malware (contrazione inglese delle parole malicious e software), un software malvagio creato apposta per danneggiare il computer su cui viene installato. Si presenta come un software apparentemente utile e affidabile tanto che siamo noi stessi ad installarlo sui nostri computer ma … come il Cavallo di Troia … nasconde al suo interno un codice maligno.

Ma la fregatura peggiore, diretta conseguenza dello Spam – oltre a virus, malware & C – è il Phishing. Letteralmente ‘Spillaggio di dati sensibili’, per phishing si deve intendere l’attività illegale eseguita da parte di persone truffaldine che, invitandoci a collegarci al Sito della nostra Banca per modificare dati e codici, o a Siti commerciali e di aste online (alzi la mano che non ha una registrazione su Ebay … !), ci fregano tutto ciò di cui hanno bisogno per entrare comodamente nel nostro conto corrente.

Già! Direte voi. Ma se noi entriamo nel Sito in questione e non forniamo nessun dato, mica ci portano via nulla. E qui sta l’inganno! Vi riporto la descrizione della procedura truffaldina spiegata da Wikipedia “ … il link fornito, tuttavia, non porta in realtà al sito web ufficiale, ma ad una copia fittizia apparentemente simile al sito ufficiale, situata su un server controllato dal phisher, allo scopo di richiedere ed ottenere dal destinatario dati personali particolari, normalmente con la scusa di una conferma o la necessità di effettuare una autenticazione al sistema; queste informazioni vengono memorizzate dal server gestito dal phisher e quindi finiscono nelle mani del malintenzionato …”

Condividendo file

Quanti di noi scambiano file tra amici e conoscenti? Il progresso tecnologico ci consente oggi di comunicare con tutti pur vivendo a migliaia di chilometri di distanza. Non solo con il cellulare che ha permesso di abbandonare le vecchie e puzzolenti cabine telefoniche e il sacchettino di gettoni, ma anche – e soprattutto – con il pc. A migliaia di chilometri possiamo scambiarci file di ogni tipo: documenti di lavoro, brani musicali, foto, video si scambiano ormai a velocità supersonica non solo attraverso la propria casella di posta elettronica, ma anche grazie ai vari servizi di messaggeria e chat che pullulano in rete.

Purtroppo i sistemi antivirus si sono specializzati nel controllo delle email, ma mostrano ancora qualche lacuna relativamente alla supervisione dei file che vengono scambiati nelle messaggerie istantanee … e i Cybercriminali lo sanno. E ne approfittano!

Purtroppo i sistemi antivirus si sono specializzati nel controllo delle email, ma mostrano ancora qualche lacuna relativamente alla supervisione dei file che vengono scambiati nelle messaggerie istantanee … e i Cybercriminali lo sanno. E ne approfittano!

Come possiamo fare? Siamo ormai con le spalle al muro o c’è qualche speranza di salvezza?

Sì. Speranze ce ne sono. La Cybercriminalità avanza ma, altrettanto, avanza l’affinamento dei sistemi anti-truffa. Possiamo curare e possiamo anche prevenire.

Da ciò che rallenta i nostri computer siamo arrivati a parlare delle gravi minacce che, oltre a rallentarci, possono anche annientarci.

Nella prossima puntata vedremo come, coltello tra i denti e pistole nel cinturone, possiamo difenderci … schivando prontamente le frecce dei nemici!

Erika Tassi